Los analistas de seguridad han descubierto una vulnerabilidad de seguridad grave en una aplicación de escritorio para Microsoft Teams que podría dar a los actores de amenazas acceso a tokens de autenticación y cuentas que tienen activada la autenticación multifactor (MFA).

Microsoft Teams es una plataforma de comunicaciones incluida en la familia de productos 365, utilizada por más de 270 millones de personas para mensajes de texto, videoconferencias y almacenamiento de archivos.

El problema de seguridad recién descubierto afecta a las versiones de la aplicación para Windows, Linux y Mac, y se refiere al almacenamiento de tokens de autenticación de usuario en texto claro sin proteger el acceso a Microsoft Teams.

Un atacante con acceso local al sistema donde está instalado Microsoft Teams puede robar los tokens y usarlos para iniciar sesión en la cuenta de la víctima.

«Este ataque no requiere permisos especiales o malware sofisticado para lograr daños internos importantes», explicó Connor Peoples, de la empresa de seguridad cibernética Vectra, en un informe esta semana.

«Al tomar el control de puestos clave como el jefe de ingeniería, el director ejecutivo o el director financiero de la empresa, los atacantes pueden convencer a los usuarios de hacer cosas que perjudiquen a la organización», agregó el investigador.

Los investigadores de Vectra descubrieron el problema en agosto de 2022 y lo informaron a Microsoft. Sin embargo, Microsoft no reconoció la gravedad del problema y dijo que no cumplía con los criterios para parchear.

Detalles del problema

Microsoft Teams es una aplicación de Electron, lo que significa que se ejecuta en una ventana del navegador, completa con todos los elementos esenciales de una página web típica (cookies, cadenas de sesión, registros, etc.).

Electron no admite el cifrado ni las ubicaciones de archivos protegidos de forma predeterminada, por lo que, si bien el marco del software es versátil y fácil de usar, no se considera lo suficientemente seguro para desarrollar productos de misión crítica a menos que se aplique una personalización extensa y trabajo adicional.

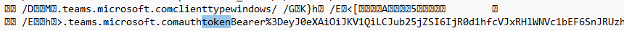

Vectra analizó los equipos de Microsoft mientras intentaba encontrar una manera de eliminar las cuentas desactivadas de las aplicaciones de los clientes y encontró ldb Un archivo con tokens de acceso en texto claro.

«Luego de la revisión, se determinó que estos tokens de acceso estaban activos y no un volcado accidental de un error anterior. Estos tokens de acceso nos dieron acceso a las API de Outlook y Skype». – Vectra

Además, los analistas descubrieron que la carpeta de «cookies» contenía tokens de autenticación válidos junto con información de cuenta, datos de sesión y etiquetas de marketing.

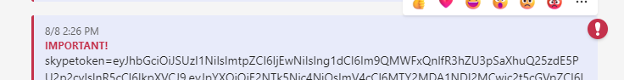

Finalmente, Vectra desarrolló un exploit al abusar de una llamada API que le permitía enviarse mensajes a sí mismo. Usando el motor SQLite para leer una base de datos de cookies, los investigadores recibieron tokens de autenticación como un mensaje en su ventana de chat.

La mayor preocupación es que esta falla podría ser aprovechada por malware que roba información, que se ha convertido en una de las cargas útiles más comúnmente distribuidas en campañas de phishing.

Con este tipo de malware, los actores de amenazas pueden robar tokens de autenticación de Microsoft Teams e iniciar sesión de forma remota como usuario, sin pasar por MFA y obtener acceso completo a la cuenta.

Los piratas informáticos ya están haciendo esto para Google Chrome, Microsoft Edge, Mozilla Firefox, Discord y muchas otras aplicaciones.

La reducción de riesgos

Como es poco probable que se publique un parche, la recomendación de Vectra es que los usuarios cambien a la versión del navegador del cliente de Microsoft Teams. Al usar Microsoft Edge para cargar la aplicación, los usuarios se benefician de protecciones adicionales contra fugas de tokens.

Los investigadores aconsejan a los usuarios de Linux que cambien a una suite de colaboración diferente, especialmente desde que Microsoft anunció planes para dejar de admitir la aplicación para la plataforma en diciembre.

Para aquellos que no pueden pasar inmediatamente a otra solución, pueden crear una regla de monitoreo para detectar procesos que acceden a los siguientes directorios:

- [Windows] %AppData%\Microsoft\Equipos\Cookies

- [Windows] %AppData%\Microsoft\Teams\Almacenamiento local\leveldb

- [macOS] ~/Biblioteca/Soporte de aplicaciones/Microsoft/Teams/Cookies

- [macOS] ~/Biblioteca/Soporte de aplicaciones/Microsoft/Teams/LocalStorage/LevelDB

- [Linux] ~/.config/Microsoft/Equipos de Microsoft/Cookies

- [Linux] ~/.config/Microsoft/Microsoft Teams/almacenamiento local/leveldb

BleepingComputer se comunicó con Microsoft, y la compañía planea lanzar una solución para el problema y actualizará la historia cuando tengamos una respuesta.

Actualización 14/09/22 – Un representante de Microsoft nos envió el siguiente comentario sobre los hallazgos de Vectra:

La técnica descrita no cumple con nuestro estándar de servicio inmediato, ya que el atacante primero necesitaría obtener acceso a la red de destino.

Agradecemos la participación de Vectra Protect en la identificación y divulgación responsable de este problema y consideraremos abordarlo en una versión futura del producto.

«Orgulloso pionero de Twitter. Analista. Comunicador. Geek web profesional. Especialista en música de por vida».